Warum SafeLinx?

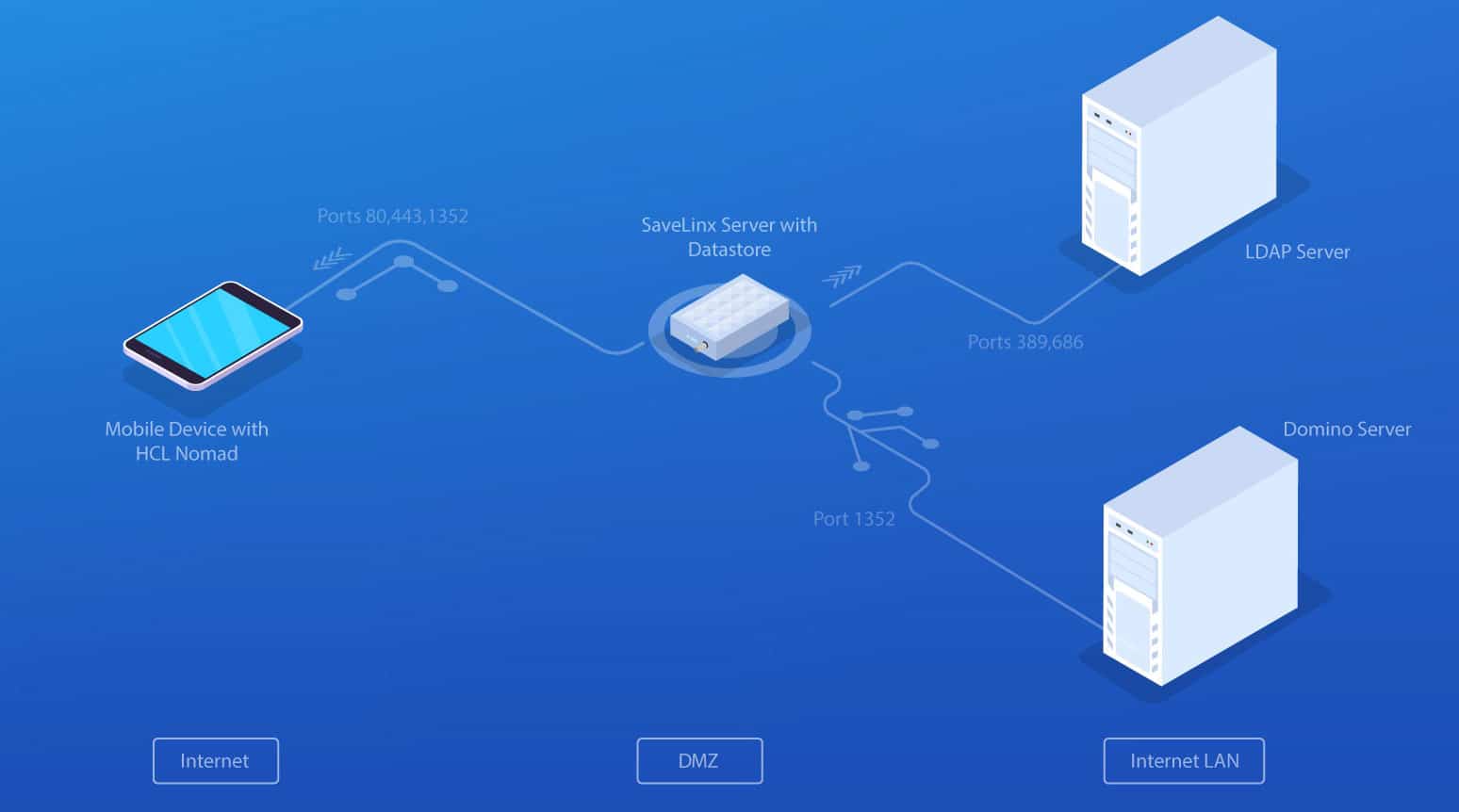

Safelinx dient als sicherer Zugangspunkt von z.B. HCL Nomad (Notes-Client für mobile Geräte wie iOS oder Android) zur internen Domino-Serverstruktur. SafeLinx kann auch als sicherer Zugangspunkt zu den internen Domino-Servern für HCL Traveler oder HCL Verse dienen. Es ist der einzige Reverse Proxy auf dem Markt, der nicht nur Webanwendungen (Port 80/440), sondern auch Notes (Port 1352) sicher durchleitet.

Der Inhalt von SafeLinx ist so umfangreich, dass wir Ihnen eine fast nahtlose Schritt-für-Schritt-Anleitung zur Verfügung stellen möchten. Aufgrund des Umfangs sahen wir uns jedoch auch gezwungen, diesen Artikel in zwei Hauptabschnitte zu unterteilen:

- die Installation eines SafeLinx Servers (Teil 1 = dieser Beitrag) und

- die Einrichtung eines SafeLinx Servers (Teil 2)

Anforderungen

Für die Installation von SafeLinx müssen einige Bedingungen erfüllt sein. Im Allgemeinen sind dies ein gültiges SSL-Zertifikat und ein dedizierter Server (normalerweise in der DMZ).

Ich würde auch empfehlen, die Dokumentation von SafeLinx 1.1 als Referenz zur Hand zu haben, nur für den Fall. Sie finden es unter: https://help.hcltechsw.com/safelinx/1.1/index.html

Was genau macht ein SafeLinx Server?

Im Grunde genommen dient ein SafeLinx Server als „Reverse Proxy“, wie man ihn traditionell von einem Webserver kennt.

SafeLinx kann auch als Web-Proxy fungieren, aber in diesem Fall akzeptiert es NRPC-Pakete (Port 1352), d.h. das Notes-Protokoll, und leitet diese Pakete über die DMZ an einen Domino-Server weiter.

Zusätzlich zu Nomad kann SafeLinx auch als zentraler Einstiegspunkt in die DMZ für die folgenden HCL-Produkte dienen:

- HCL Nomad

- HCL Sametime

- HCL iNotes

- HCL Verse

- HCL Notes Traveler

Noch besser: SafeLinx kann von HCL-Kunden, die auf die CCB-Lizenz umgestiegen sind oder diese bereits nutzen, kostenlos verwendet werden.

Die Komponenten

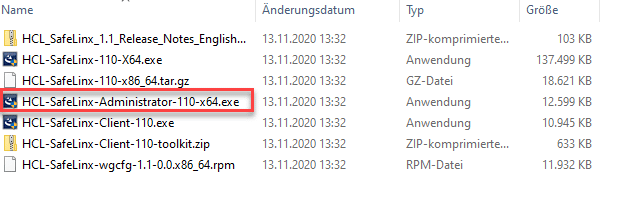

In meinem Fall habe ich die folgenden Komponenten verwendet:

| Betriebssystem: | CentOS 8 |

| SafeLinx Server 1.1: | HCL-SafeLinx-110-x86_64.tar.gz |

| DB2 express -C: | v11.5.4_linuxx64_server_dec.tar.gz |

| SafeLinx Administrator: | HCL-SafeLinx-Administrator-110-x64.exe |

Zunächst jedoch ein Wort zu dem verwendeten Datenspeicher

Neben DB2 können Sie auch Oracle (Linux) oder MS-SQL (Windows) verwenden. Welche Versionen das genau sind, erfahren Sie in den Release Notes.

Beim Testen und/oder in einer kleinen Umgebung mit bis zu 100 Benutzern können Sie jedoch auch nur im Dateisystem ohne einen speziellen Datenspeicher arbeiten. Der SafeLinx Administrator fragt beim ersten Start, ob das Dateisystem als Datenspeicher verwendet werden soll.

In dieser Konstellation muss keines der oben genannten Datenbankprodukte im Voraus installiert werden.

Installation DB2

Es ist von Vorteil, wenn auf dem Linux-Server eine grafische Benutzeroberfläche verfügbar ist, um DB2 als Datenspeicher zu verwenden. Alternativ ist es möglich, die GUI über X11 und SSH zu durchlaufen, aber ich wollte es hier nicht zu kompliziert machen.

Installation von DB2 unter CentOS 8

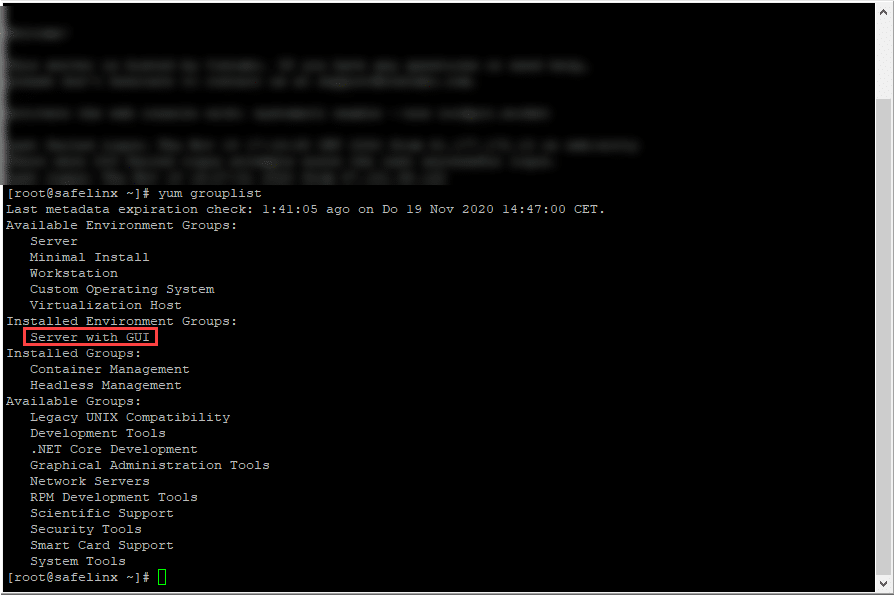

Ich habe mich für die einfache Option entschieden, indem ich die vorgeschlagene „Standardeinstellung“ unter CentOS8 verwendet habe.

yum groupinstall "Server with GUI"Anschließend kann die GUI über „startx“ gestartet werden. Die Installation und Einrichtung der DB2 Express-C-Instanz wird dann direkt aus dem entpackten Paket ausgeführt.

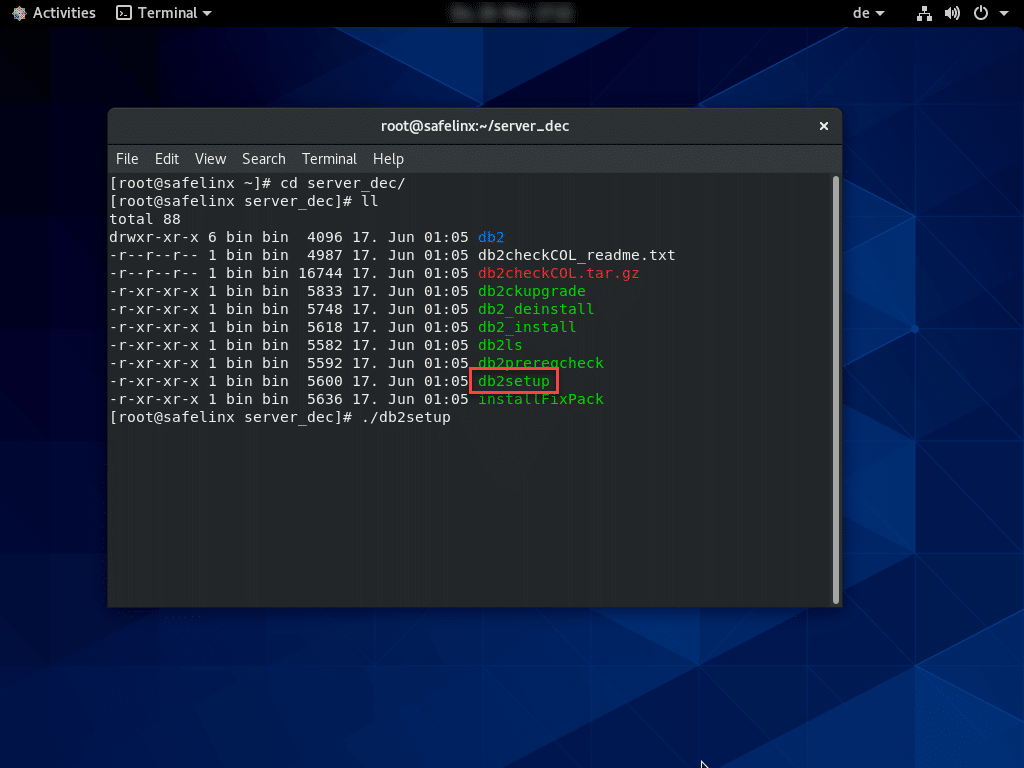

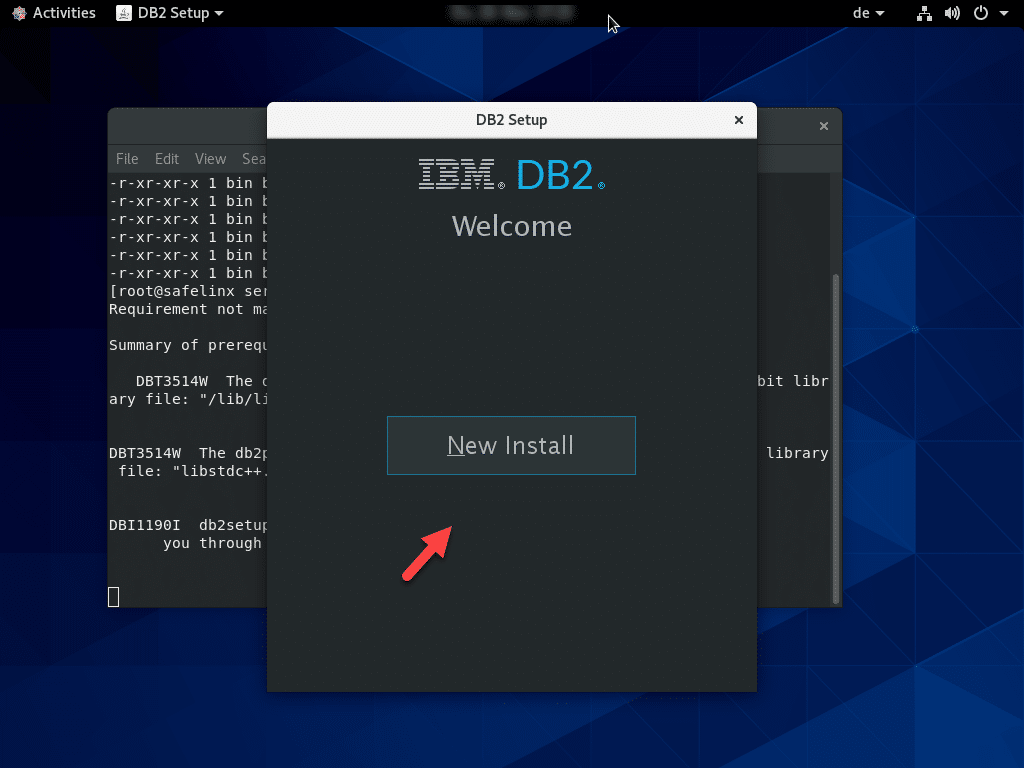

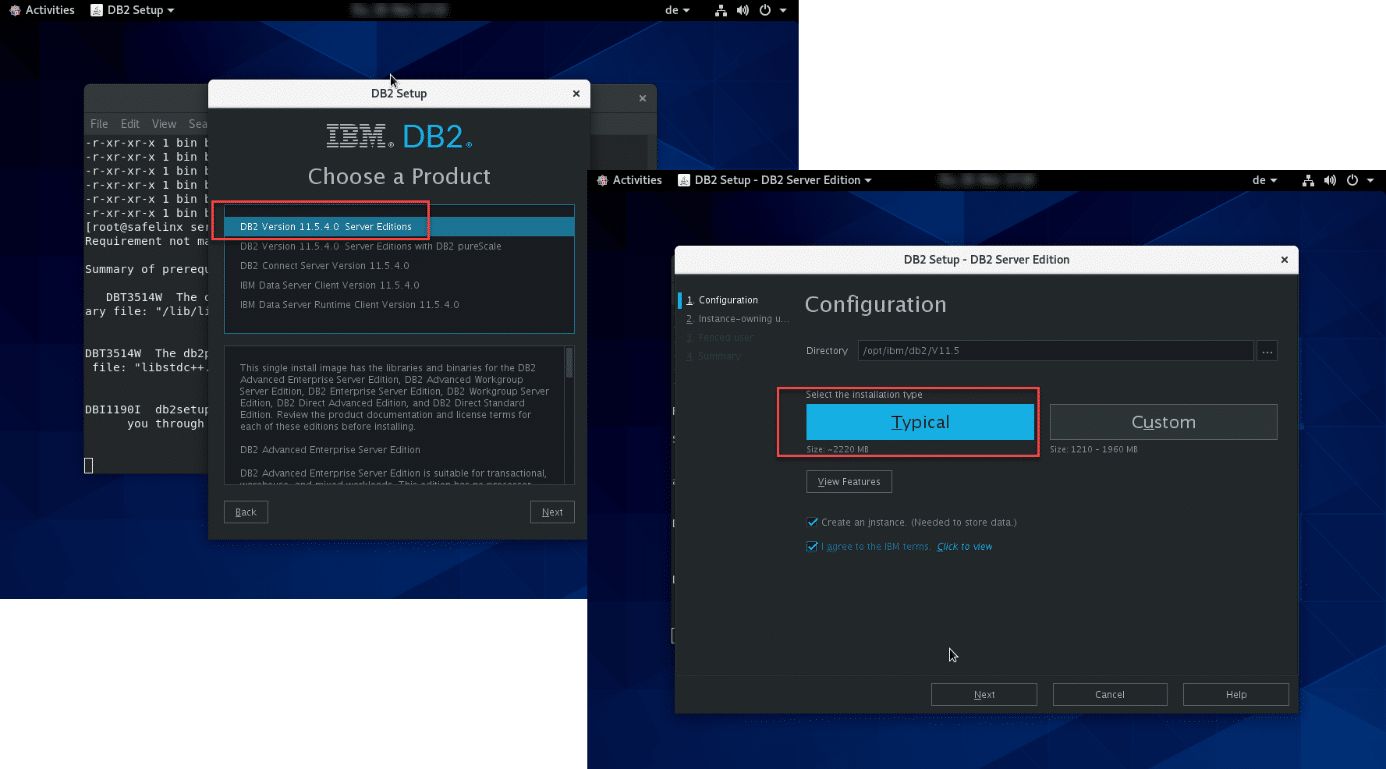

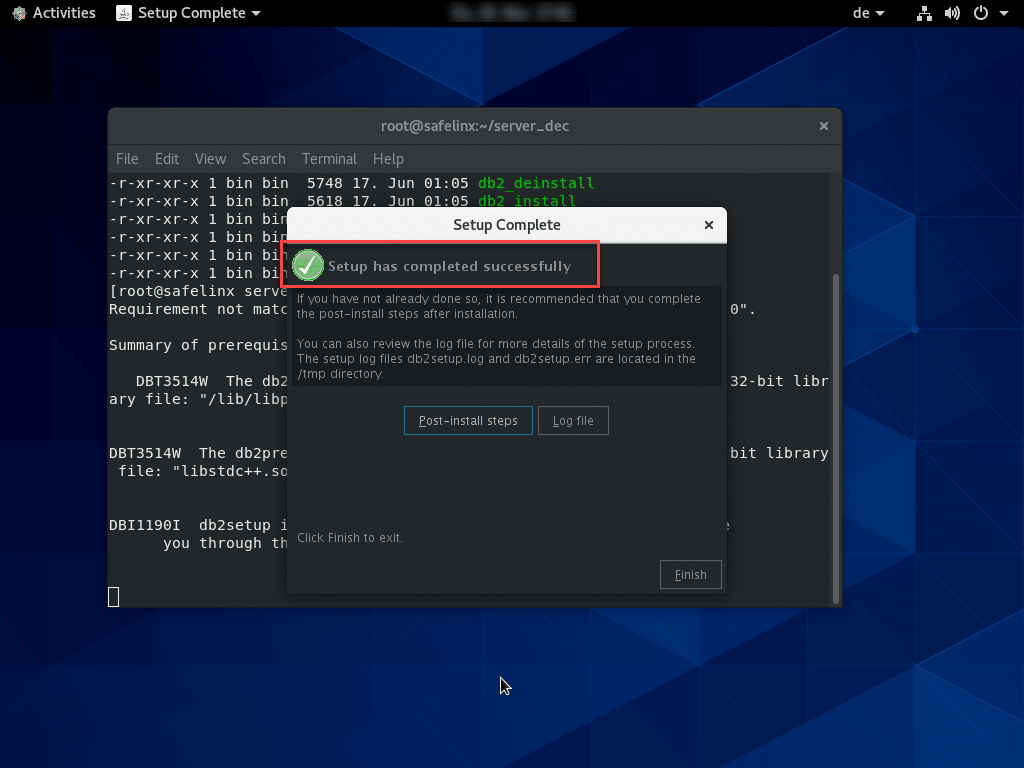

"./db2setup"startet die Einrichtung des DB2-Servers. Die einzelnen Schritte für die Installation sind nicht sehr umfangreich und können schnell durchgeführt werden.

Im zweiten Schritt wählen Sie eine typische DB2-Installation.

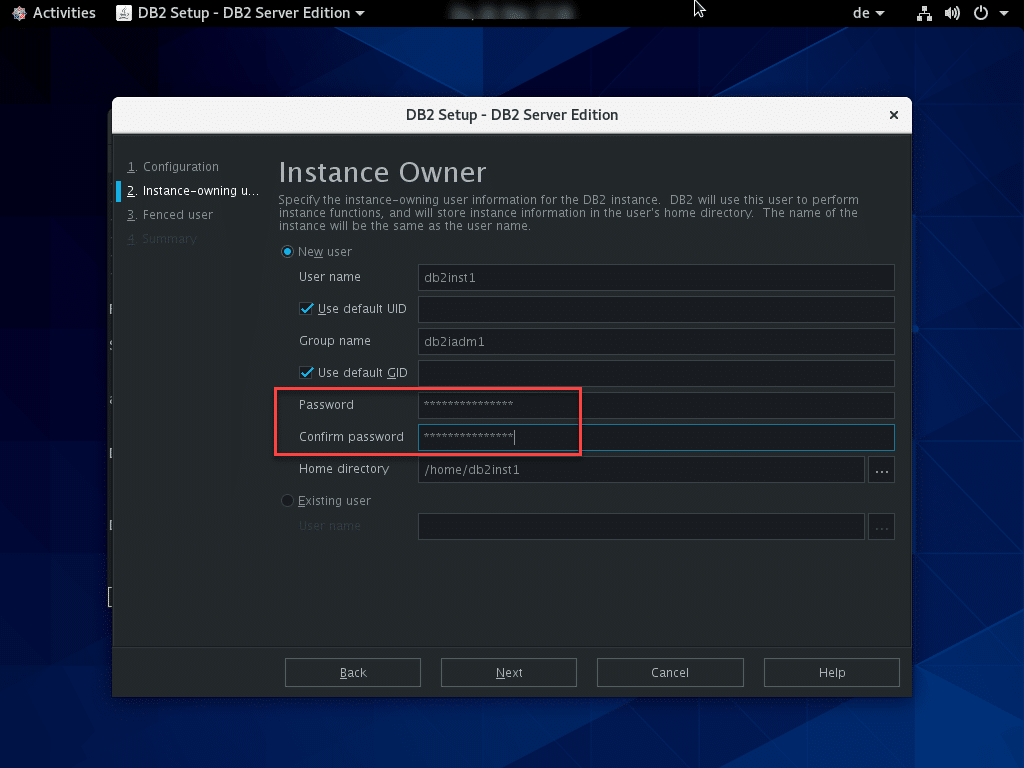

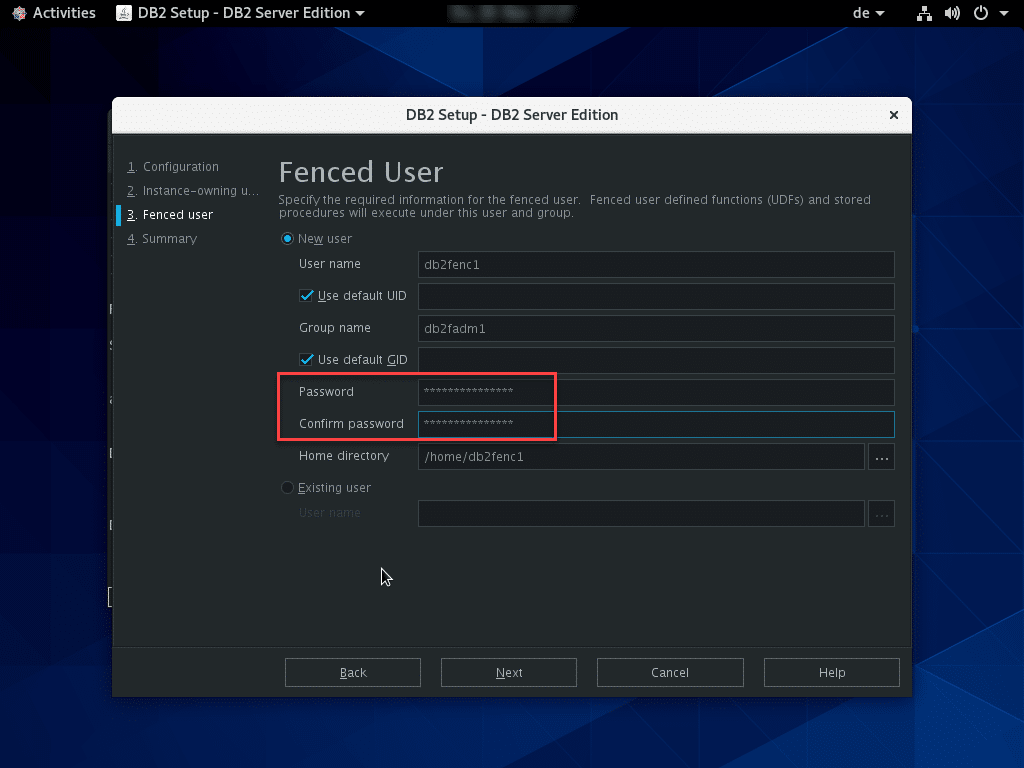

Geben Sie in den folgenden beiden Fenstern des Einrichtungsassistenten die Kennwörter für die Administratorbenutzer an.

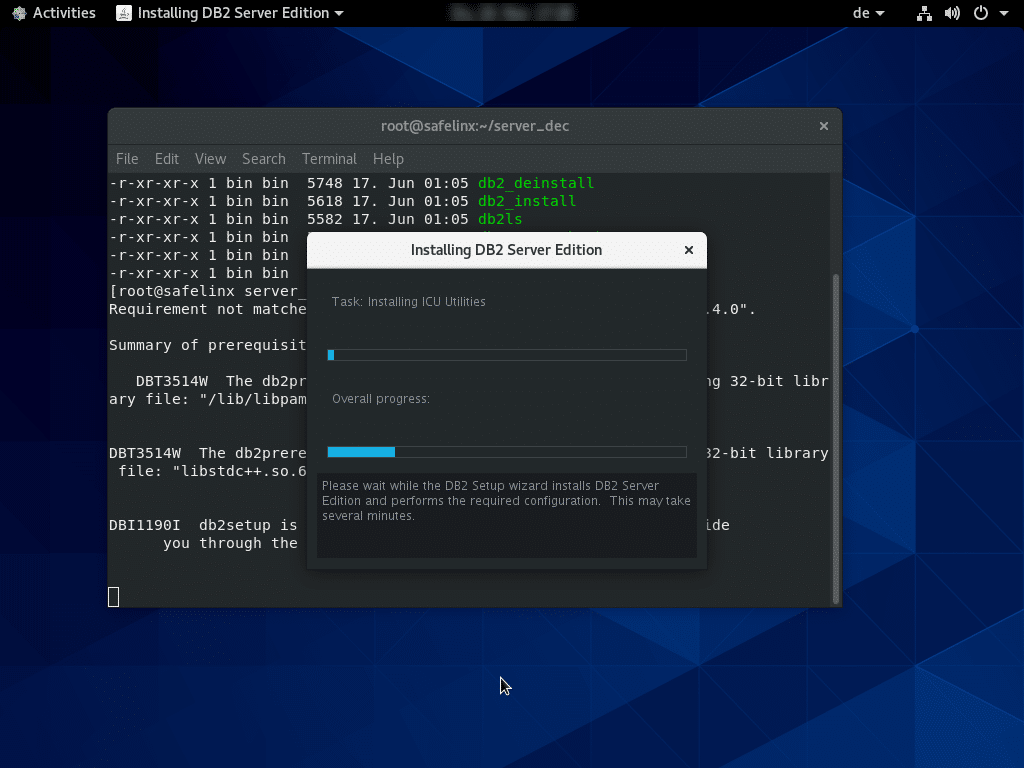

Obwohl diese Passwörter später nicht für die Verbindung zum DB2-Datenspeicher benötigt werden, sollten sie wie alle Passwörter sicher dokumentiert werden. Die Installation selbst kann einige Zeit dauern, da das Paket recht groß ist (ca. 2 GB).

Sobald die Installation erfolgreich abgeschlossen ist, können wir diesen ersten Schritt beenden.

Die DB2-Instanz ist nun installiert und kann sofort verwendet werden.

Installation von SafeLinx Server (Linux)

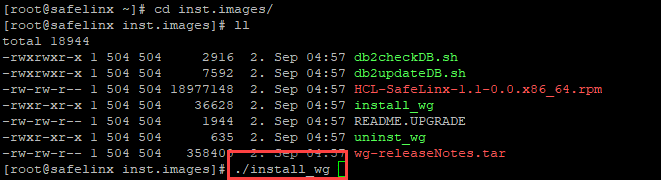

Unmittelbar danach installieren wir den SafeLinx Server. Dazu wechseln wir zu dem bereits entpackten Paket auf dem Server.

./install_wgSofern die Prüfung erfolgreich war, sucht das Installationsprogramm nach dem DB2-Server und gibt an, welche Version es gefunden hat.

Schließlich werden Sie gefragt, ob der SafeLinx Server beim Booten des Rechners automatisch gestartet werden soll. Bitte bestätigen Sie dies mit „Y“.

Die Installation des SafeLinx Servers und damit der zentralen Serverkomponenten ist nun abgeschlossen.

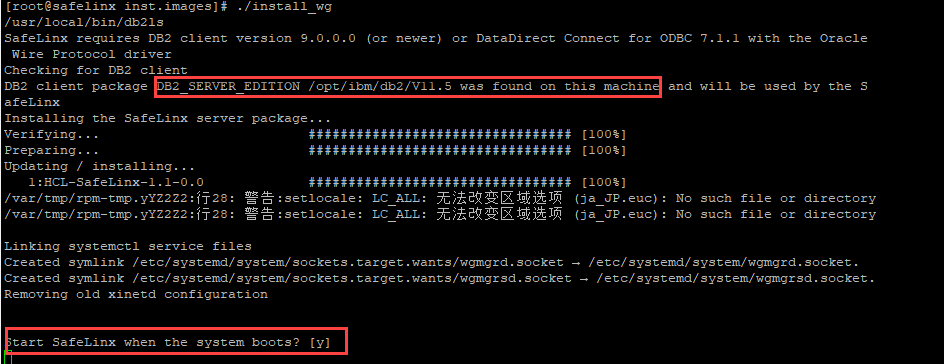

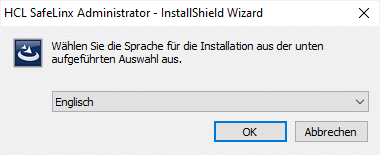

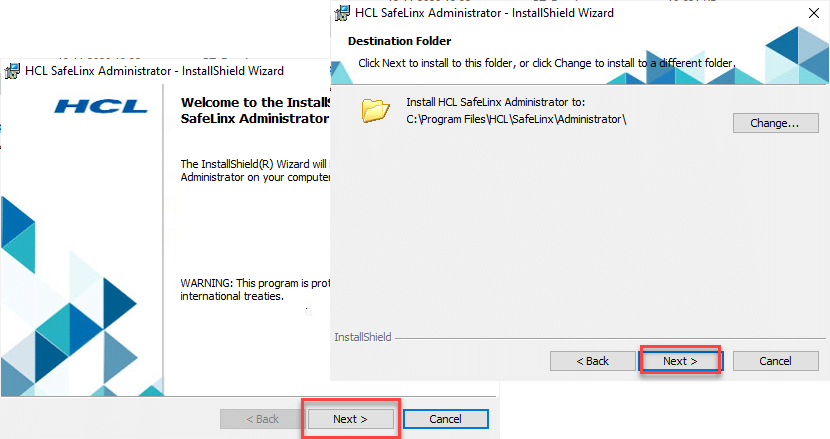

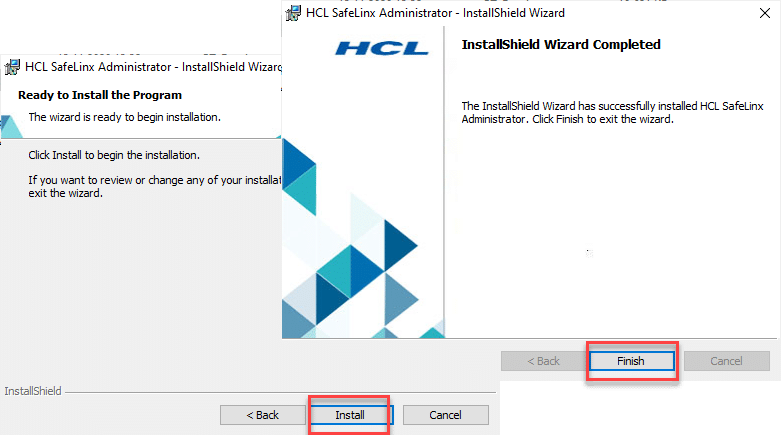

Installation des SafeLinx Administrators

Der SafeLinx-Administrator ist für die Verwaltung und Handhabung von SafeLinx-Servern verantwortlich. Dieser SafeLinx Administrator kann sowohl unter Windows als auch unter Linux verwendet werden. Dies ist ein Java-basiertes Tool.

Für dieses Beispiel werde ich es unter Windows installieren.

Die Installation ist in der Regel sehr schnell.

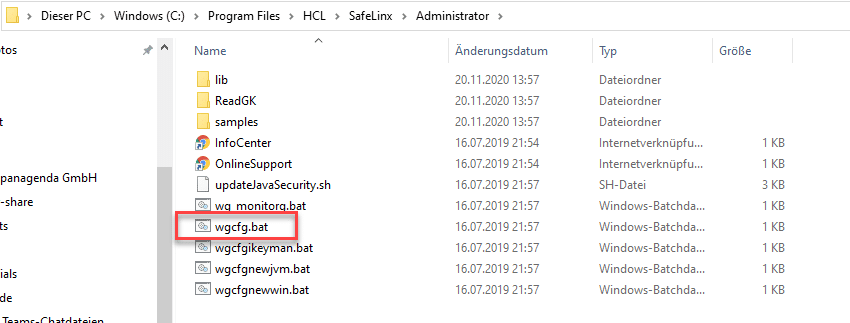

Wie bereits erwähnt, ist SafeLinx Administrator ein JAVA-basiertes Programm und kein normales Windows-Programm.

Sie starten also keine „EXE“, sondern eine Batch-Datei.

Grundlegende Einrichtung SafeLinx Administrator

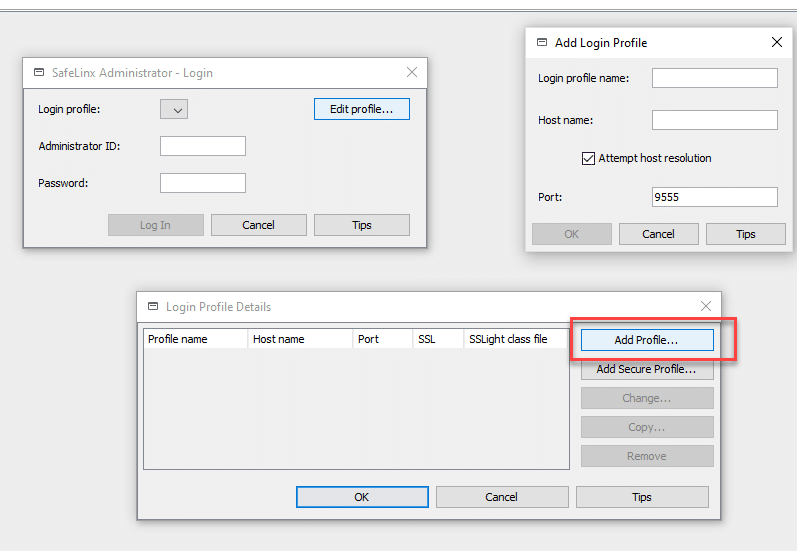

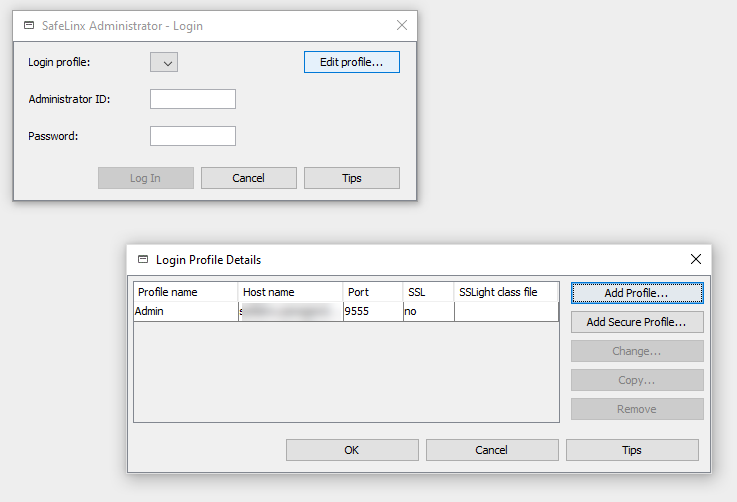

Wir können SafeLinx Administrator sofort nach der Installation starten. Beim ersten Start müssen wir ein „Anmeldeprofil“ erstellen.

Beim ersten Start muss ein „normales“ Profil erstellt werden. Sie können auch die IP-Adresse des SafeLinx-Servers verwenden, wenn Sie keinen DNS-Namen für den Server haben, der aufgelöst werden kann.

Das Standard-Passwort lautet: „sl4!admin“.

Leider wird dies in der Dokumentation nicht so deutlich. Der Benutzername ist „admin“.

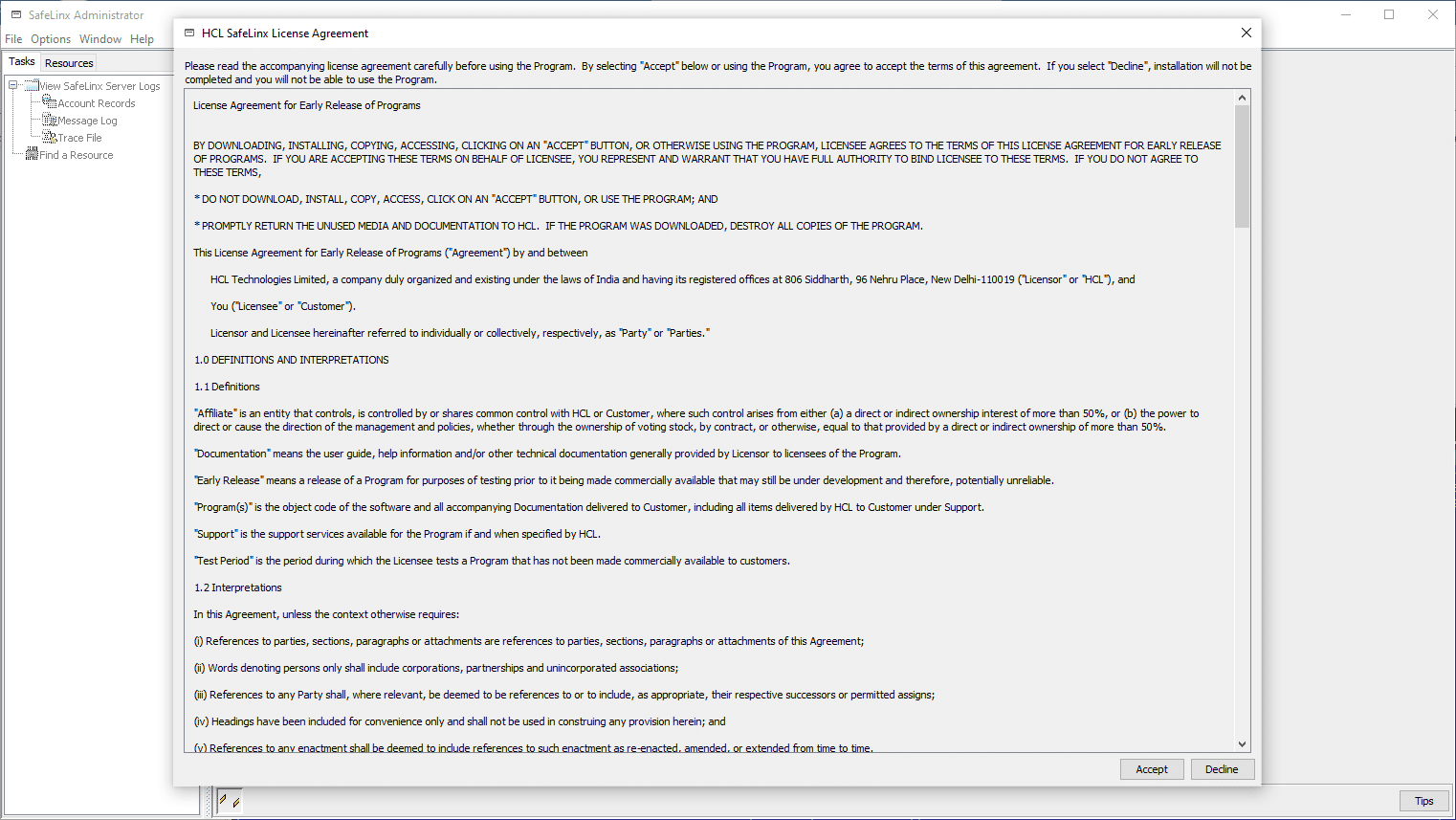

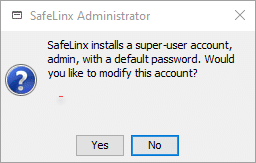

Das erste Dialogfeld erscheint nach der Anmeldung, in dem SafeLinx uns durch die Grundeinstellungen führt.

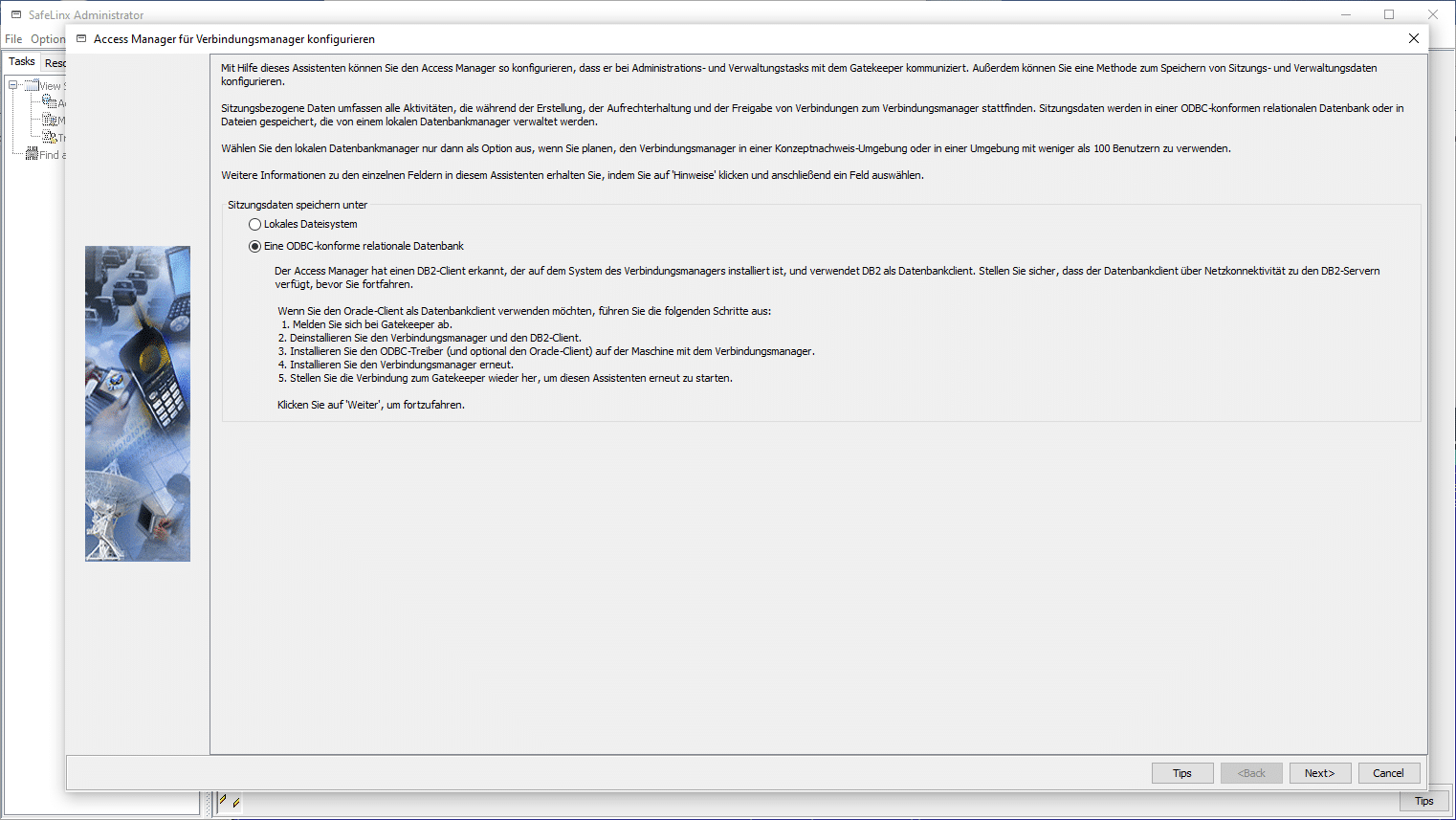

Nach der Bestätigung wird der Datenspeicher abgefragt und hier wählen wir die ODBC-Schnittstelle für die DB2-Verbindung.

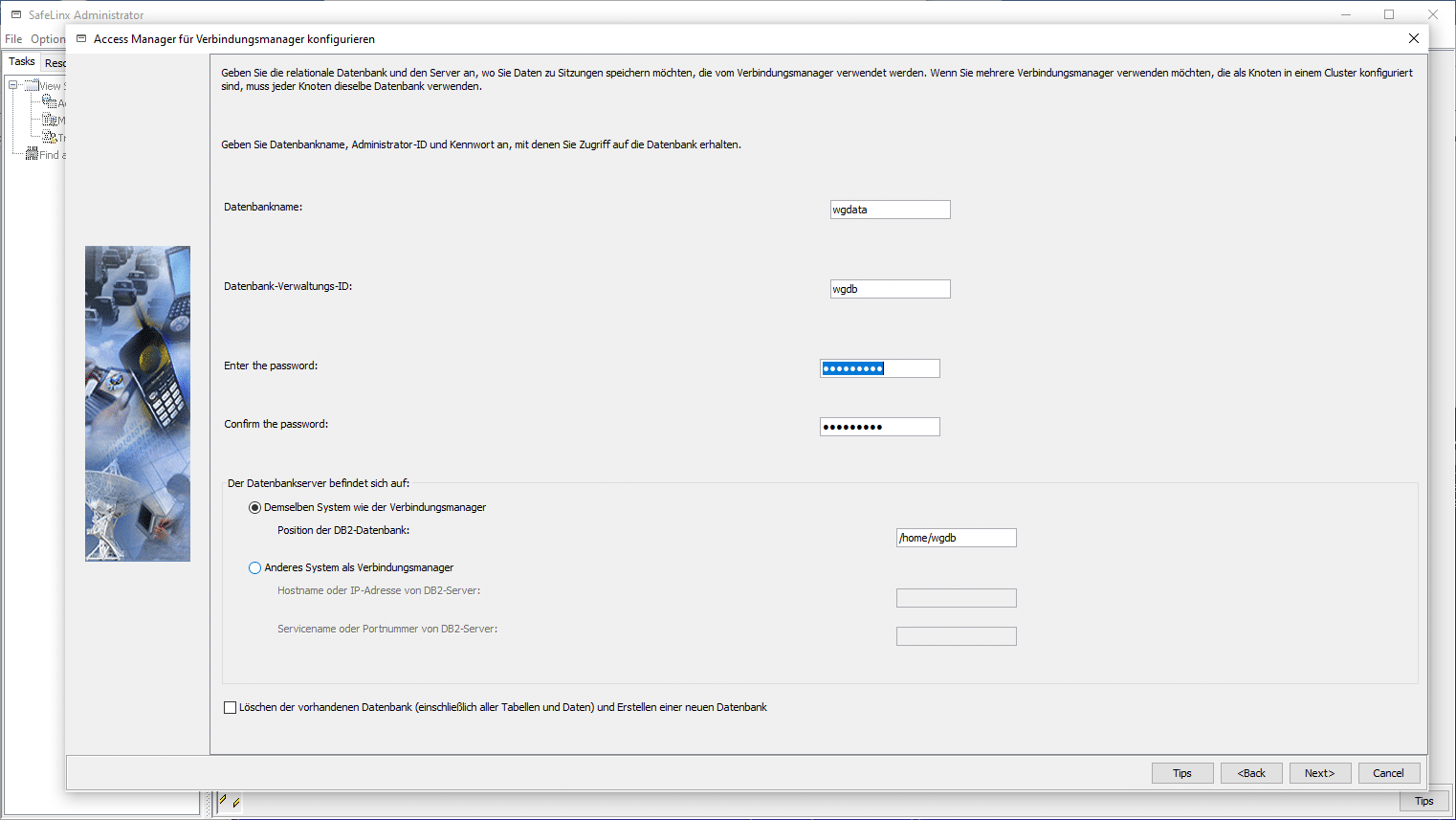

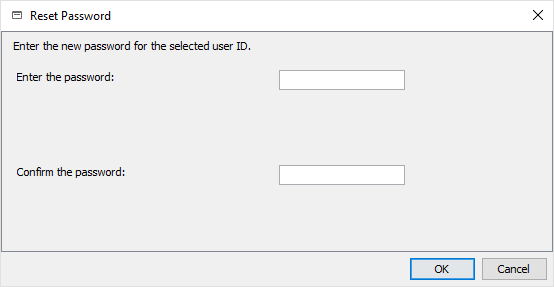

Im Folgenden werden Passwörter für die DB2-Instanz vergeben, die SafeLinx verwenden soll (kann frei gewählt werden).

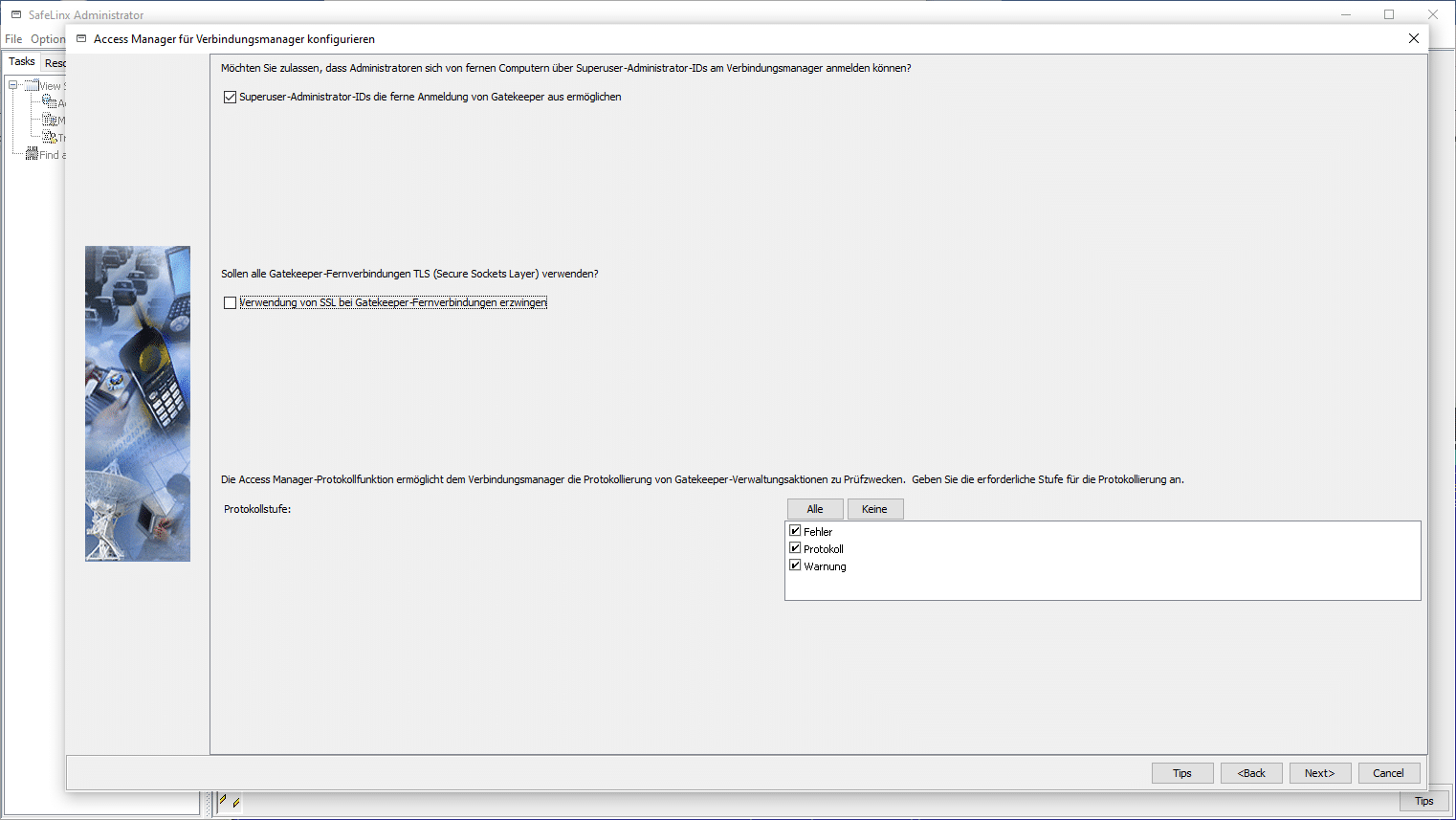

Ich würde empfehlen, zu Beginn alle drei Punkte für die Protokollstufe (Fehler/Protokoll/Warnung) auszuwählen und fortzufahren.

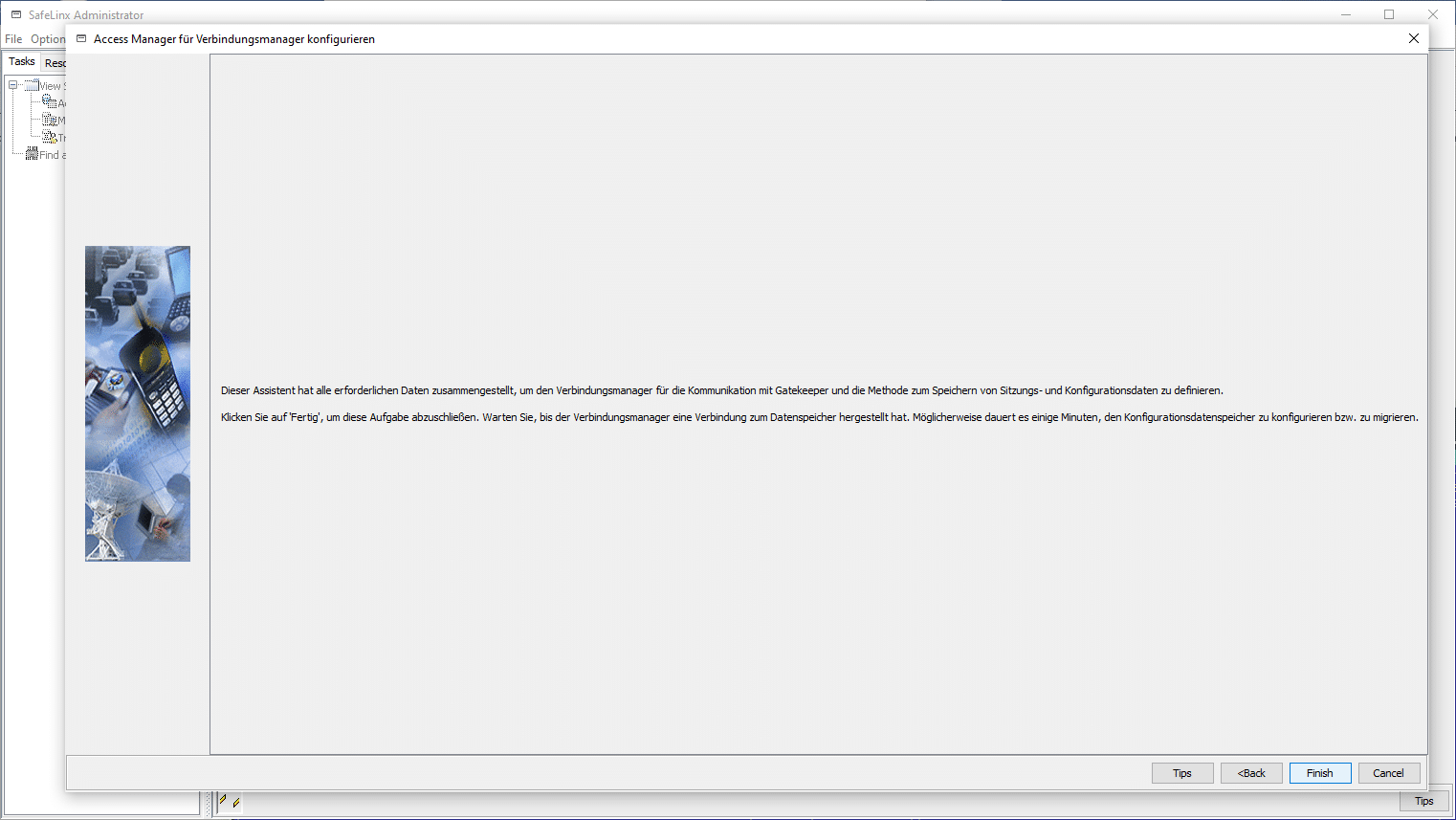

Die Grundeinstellung ist abgeschlossen.

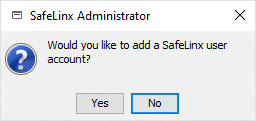

Sie werden auch gefragt, ob Sie einen eigenen Benutzer oder ein Passwort einrichten möchten.

Bitte bestätigen Sie dieses Fenster mit „Ja“ und vergeben Sie Ihr eigenes SafeLinx-Passwort für den „Access Manager“ und bestätigen Sie mit „OK“.

In einem der letzten Schritte werden Sie nach dem FlexNet License Server gefragt. Da zu diesem Zeitpunkt keine Eingabe oder Verbindung zum FlexNet-Lizenzserver erforderlich ist, kann die Frage abgelehnt werden.

Safelinx Server-Knoten einrichten

Der letzte Schritt für heute ist die Erstellung und Aktivierung des Safelinx-Knotens.

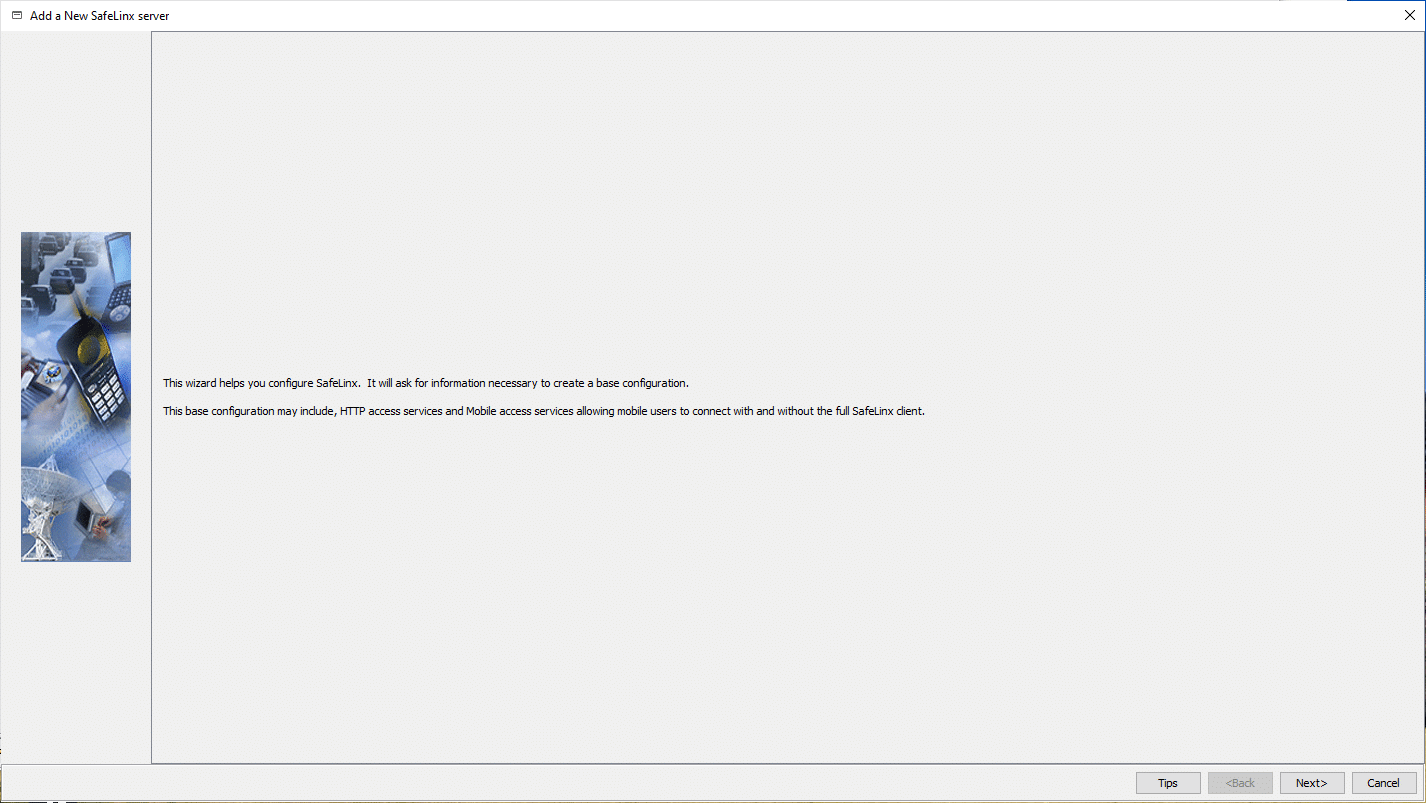

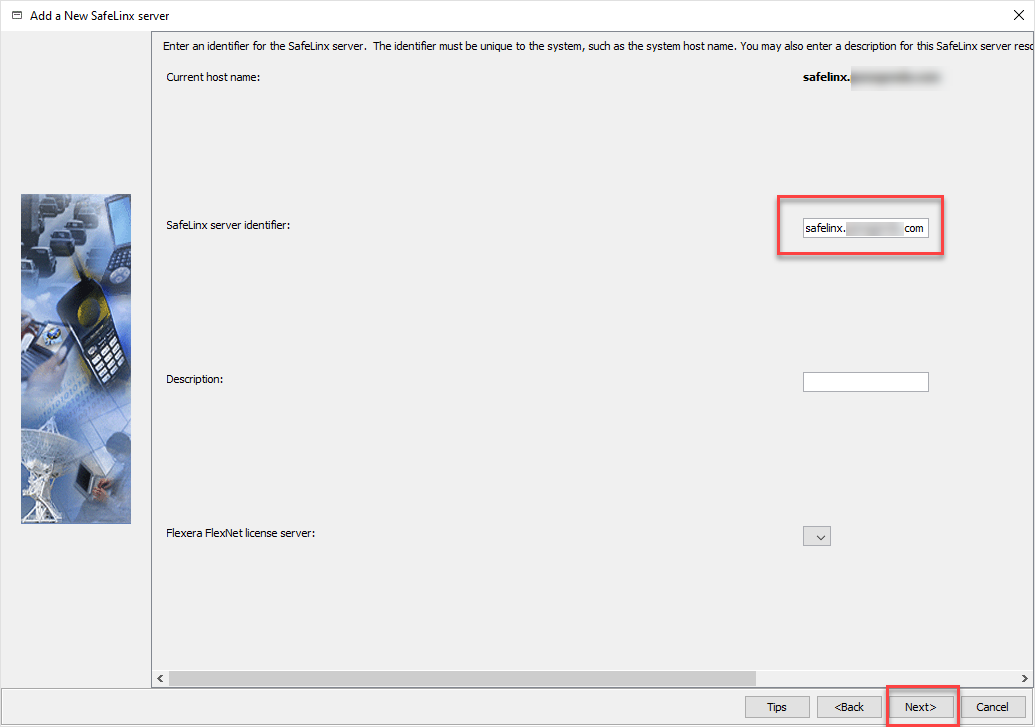

Der Assistent zum Hinzufügen eines weiteren SafeLinx Server-Knotens erscheint nach der letzten Frage zum FlexNet Server.

Hier sollte nur der DNS-Name des SafeLinx Servers angegeben werden, unter dem der logische Rechner erreichbar ist.

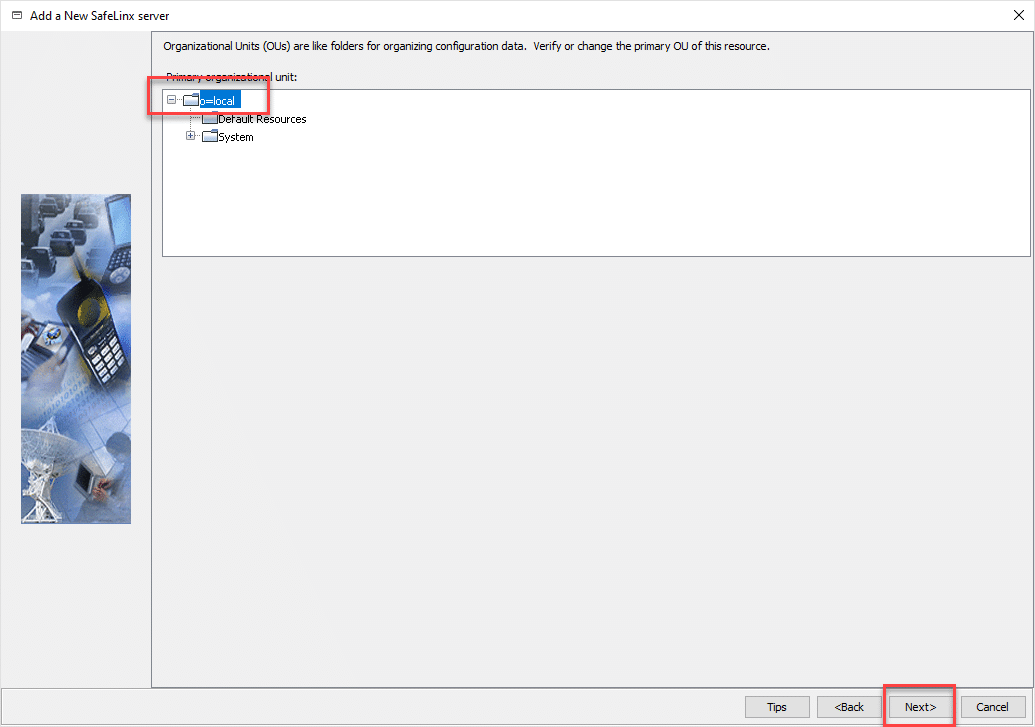

Belassen Sie es einfach in der markierten Hierarchie und bestätigen Sie mit „Weiter“.

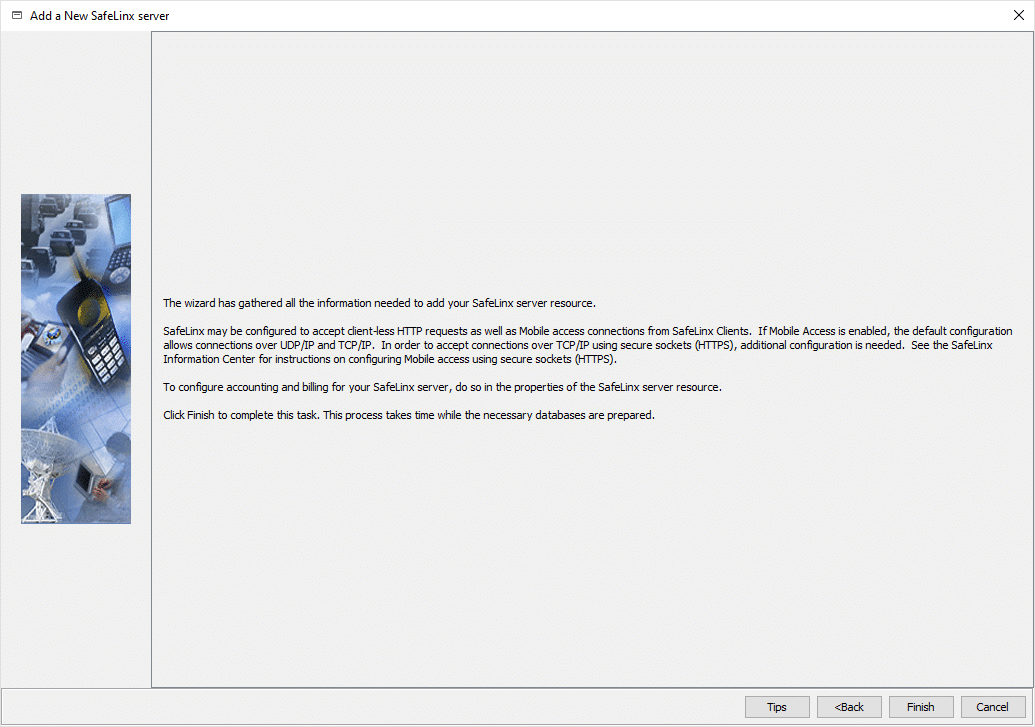

Damit ist die Einrichtung des Knotens abgeschlossen.

Es gibt ein paar abschließende Fragen, die Sie wie folgt beantworten.

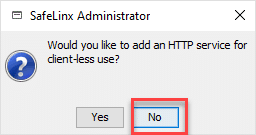

Wir werden den http-Dienst im nächsten Teil unserer Blog-Serie ausführlicher besprechen. Dort finden Sie auch die entsprechende Konfiguration für HCL Nomad. Wenn Sie nicht ohne uns fortfahren möchten, antworten Sie bitte mit „Nein“.

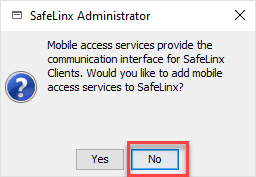

Da wir in unserem Szenario keinen mobilen Zugriff benötigen, beantworten Sie auch diese Frage mit „Nein“.

Hier können Sie zusätzliche Benutzer für den SafeLinx Server definieren. Sie können dies aber auch problemlos zu einem späteren Zeitpunkt tun.

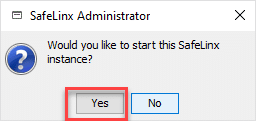

Wir werden nun gefragt, ob wir den SafeLinx Server starten möchten.

Natürlich würden wir das gerne tun. Bitte wählen Sie hier „Ja“.

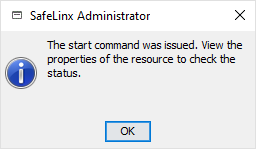

Das System bestätigt, dass der Startbefehl an den Server gesendet wurde.

Im nächsten Teil werden wir SafeLinx einrichten und eine Konfiguration für HCL Nomad erstellen. Sie können unten gerne Ihre Vorschläge und Fragen kommentieren. Ich freue mich, wenn Ihnen dieser Artikel bei der grundlegenden Installation von SafeLinx geholfen hat.

Warum SafeLinx?

Safelinx dient als sicherer Zugangspunkt von z.B. HCL Nomad (Notes-Client für mobile Geräte wie iOS oder Android) zur internen Domino-Serverstruktur. SafeLinx kann auch als sicherer Zugangspunkt zu den internen Domino-Servern für HCL Traveler oder HCL Verse dienen. Es ist der einzige Reverse Proxy auf dem Markt, der nicht nur Webanwendungen (Port 80/440), sondern auch Notes (Port 1352) sicher durchleitet.

Der Inhalt von SafeLinx ist so umfangreich, dass wir Ihnen eine fast nahtlose Schritt-für-Schritt-Anleitung zur Verfügung stellen möchten. Aufgrund des Umfangs sahen wir uns jedoch auch gezwungen, diesen Artikel in zwei Hauptabschnitte zu unterteilen:

- die Installation eines SafeLinx Servers (Teil 1 = dieser Beitrag) und

- die Einrichtung eines SafeLinx Servers (Teil 2)

Anforderungen

Für die Installation von SafeLinx müssen einige Bedingungen erfüllt sein. Im Allgemeinen sind dies ein gültiges SSL-Zertifikat und ein dedizierter Server (normalerweise in der DMZ).

Ich würde auch empfehlen, die Dokumentation von SafeLinx 1.1 als Referenz zur Hand zu haben, nur für den Fall. Sie finden es unter: https://help.hcltechsw.com/safelinx/1.1/index.html

Was genau macht ein SafeLinx Server?

Im Grunde genommen dient ein SafeLinx Server als „Reverse Proxy“, wie man ihn traditionell von einem Webserver kennt.

SafeLinx kann auch als Web-Proxy fungieren, aber in diesem Fall akzeptiert es NRPC-Pakete (Port 1352), d.h. das Notes-Protokoll, und leitet diese Pakete über die DMZ an einen Domino-Server weiter.

Zusätzlich zu Nomad kann SafeLinx auch als zentraler Einstiegspunkt in die DMZ für die folgenden HCL-Produkte dienen:

- HCL Nomad

- HCL Sametime

- HCL iNotes

- HCL Verse

- HCL Notes Traveler

Noch besser: SafeLinx kann von HCL-Kunden, die auf die CCB-Lizenz umgestiegen sind oder diese bereits nutzen, kostenlos verwendet werden.

Die Komponenten

In meinem Fall habe ich die folgenden Komponenten verwendet:

| Betriebssystem: | CentOS 8 |

| SafeLinx Server 1.1: | HCL-SafeLinx-110-x86_64.tar.gz |

| DB2 express -C: | v11.5.4_linuxx64_server_dec.tar.gz |

| SafeLinx Administrator: | HCL-SafeLinx-Administrator-110-x64.exe |

Zunächst jedoch ein Wort zu dem verwendeten Datenspeicher

Neben DB2 können Sie auch Oracle (Linux) oder MS-SQL (Windows) verwenden. Welche Versionen das genau sind, erfahren Sie in den Release Notes.

Beim Testen und/oder in einer kleinen Umgebung mit bis zu 100 Benutzern können Sie jedoch auch nur im Dateisystem ohne einen speziellen Datenspeicher arbeiten. Der SafeLinx Administrator fragt beim ersten Start, ob das Dateisystem als Datenspeicher verwendet werden soll.

In dieser Konstellation muss keines der oben genannten Datenbankprodukte im Voraus installiert werden.

Installation DB2

Es ist von Vorteil, wenn auf dem Linux-Server eine grafische Benutzeroberfläche verfügbar ist, um DB2 als Datenspeicher zu verwenden. Alternativ ist es möglich, die GUI über X11 und SSH zu durchlaufen, aber ich wollte es hier nicht zu kompliziert machen.

Installation von DB2 unter CentOS 8

Ich habe mich für die einfache Option entschieden, indem ich die vorgeschlagene „Standardeinstellung“ unter CentOS8 verwendet habe.

yum groupinstall "Server with GUI"Anschließend kann die GUI über „startx“ gestartet werden. Die Installation und Einrichtung der DB2 Express-C-Instanz wird dann direkt aus dem entpackten Paket ausgeführt.

"./db2setup"startet die Einrichtung des DB2-Servers. Die einzelnen Schritte für die Installation sind nicht sehr umfangreich und können schnell durchgeführt werden.

Im zweiten Schritt wählen Sie eine typische DB2-Installation.

Geben Sie in den folgenden beiden Fenstern des Einrichtungsassistenten die Kennwörter für die Administratorbenutzer an.

Obwohl diese Passwörter später nicht für die Verbindung zum DB2-Datenspeicher benötigt werden, sollten sie wie alle Passwörter sicher dokumentiert werden. Die Installation selbst kann einige Zeit dauern, da das Paket recht groß ist (ca. 2 GB).

Sobald die Installation erfolgreich abgeschlossen ist, können wir diesen ersten Schritt beenden.

Die DB2-Instanz ist nun installiert und kann sofort verwendet werden.

Installation von SafeLinx Server (Linux)

Unmittelbar danach installieren wir den SafeLinx Server. Dazu wechseln wir zu dem bereits entpackten Paket auf dem Server.

./install_wgSofern die Prüfung erfolgreich war, sucht das Installationsprogramm nach dem DB2-Server und gibt an, welche Version es gefunden hat.

Schließlich werden Sie gefragt, ob der SafeLinx Server beim Booten des Rechners automatisch gestartet werden soll. Bitte bestätigen Sie dies mit „Y“.

Die Installation des SafeLinx Servers und damit der zentralen Serverkomponenten ist nun abgeschlossen.

Installation des SafeLinx Administrators

Der SafeLinx-Administrator ist für die Verwaltung und Handhabung von SafeLinx-Servern verantwortlich. Dieser SafeLinx Administrator kann sowohl unter Windows als auch unter Linux verwendet werden. Dies ist ein Java-basiertes Tool.

Für dieses Beispiel werde ich es unter Windows installieren.

Die Installation ist in der Regel sehr schnell.

Wie bereits erwähnt, ist SafeLinx Administrator ein JAVA-basiertes Programm und kein normales Windows-Programm.

Sie starten also keine „EXE“, sondern eine Batch-Datei.

Grundlegende Einrichtung SafeLinx Administrator

Wir können SafeLinx Administrator sofort nach der Installation starten. Beim ersten Start müssen wir ein „Anmeldeprofil“ erstellen.

Beim ersten Start muss ein „normales“ Profil erstellt werden. Sie können auch die IP-Adresse des SafeLinx-Servers verwenden, wenn Sie keinen DNS-Namen für den Server haben, der aufgelöst werden kann.

Das Standard-Passwort lautet: „sl4!admin“.

Leider wird dies in der Dokumentation nicht so deutlich. Der Benutzername ist „admin“.

Das erste Dialogfeld erscheint nach der Anmeldung, in dem SafeLinx uns durch die Grundeinstellungen führt.

Nach der Bestätigung wird der Datenspeicher abgefragt und hier wählen wir die ODBC-Schnittstelle für die DB2-Verbindung.

Im Folgenden werden Passwörter für die DB2-Instanz vergeben, die SafeLinx verwenden soll (kann frei gewählt werden).

Ich würde empfehlen, zu Beginn alle drei Punkte für die Protokollstufe (Fehler/Protokoll/Warnung) auszuwählen und fortzufahren.

Die Grundeinstellung ist abgeschlossen.

Sie werden auch gefragt, ob Sie einen eigenen Benutzer oder ein Passwort einrichten möchten.

Bitte bestätigen Sie dieses Fenster mit „Ja“ und vergeben Sie Ihr eigenes SafeLinx-Passwort für den „Access Manager“ und bestätigen Sie mit „OK“.

In einem der letzten Schritte werden Sie nach dem FlexNet License Server gefragt. Da zu diesem Zeitpunkt keine Eingabe oder Verbindung zum FlexNet-Lizenzserver erforderlich ist, kann die Frage abgelehnt werden.

Safelinx Server-Knoten einrichten

Der letzte Schritt für heute ist die Erstellung und Aktivierung des Safelinx-Knotens.

Der Assistent zum Hinzufügen eines weiteren SafeLinx Server-Knotens erscheint nach der letzten Frage zum FlexNet Server.

Hier sollte nur der DNS-Name des SafeLinx Servers angegeben werden, unter dem der logische Rechner erreichbar ist.

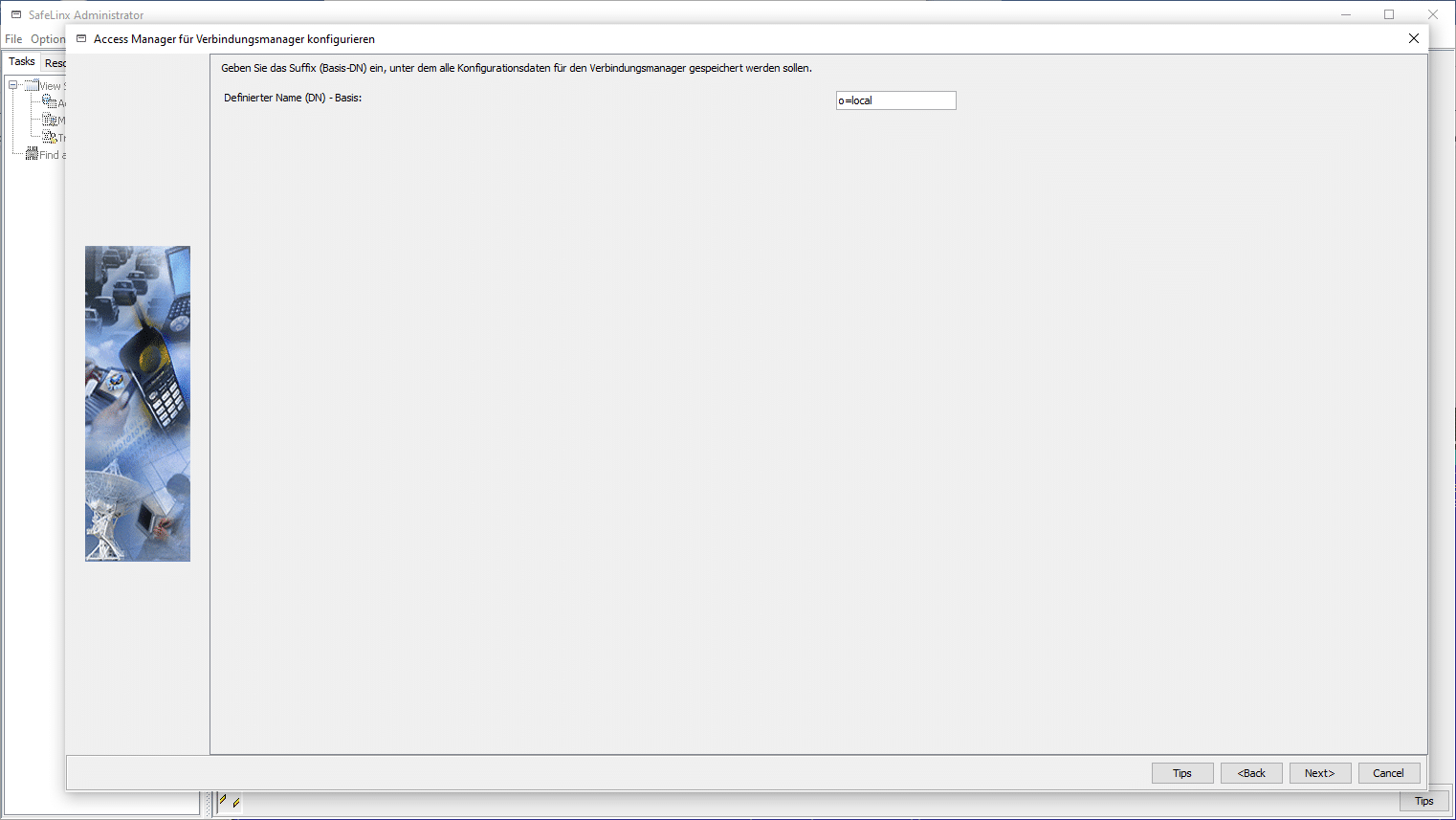

Belassen Sie es einfach in der markierten Hierarchie und bestätigen Sie mit „Weiter“.

Damit ist die Einrichtung des Knotens abgeschlossen.

Es gibt ein paar abschließende Fragen, die Sie wie folgt beantworten.

Wir werden den http-Dienst im nächsten Teil unserer Blog-Serie ausführlicher besprechen. Dort finden Sie auch die entsprechende Konfiguration für HCL Nomad. Wenn Sie nicht ohne uns fortfahren möchten, antworten Sie bitte mit „Nein“.

Da wir in unserem Szenario keinen mobilen Zugriff benötigen, beantworten Sie auch diese Frage mit „Nein“.

Hier können Sie zusätzliche Benutzer für den SafeLinx Server definieren. Sie können dies aber auch problemlos zu einem späteren Zeitpunkt tun.

Wir werden nun gefragt, ob wir den SafeLinx Server starten möchten.

Natürlich würden wir das gerne tun. Bitte wählen Sie hier „Ja“.

Das System bestätigt, dass der Startbefehl an den Server gesendet wurde.

Im nächsten Teil werden wir SafeLinx einrichten und eine Konfiguration für HCL Nomad erstellen. Sie können unten gerne Ihre Vorschläge und Fragen kommentieren. Ich freue mich, wenn Ihnen dieser Artikel bei der grundlegenden Installation von SafeLinx geholfen hat.